ACL

ACL(Access Control List,访问控制列表)

- ACL是一种包过滤技术

- ACL基于IP包头地址、四层TCP/UDP头部的端口号、五层数据,基于三层四层数据过滤

- ACL在路由器上配置,也可以在防火墙上配置(一般称为策略),防火墙主要过滤三层四层数据包(过滤网络流量),对于应用层数据包没有限制(IPS可以过滤应用层数据包)

ACL分类

- 标准ACL:表号1-99,只能基于源IP对数据包进行过滤

- 扩展ACL:

ACL原理

- ACL表必须应用到接口的进/出方向才能生效

- 一个接口的一个方向只能应用一张表

- 进还是出方向应用取决于流量控制总方向

- ACL表是严格自上而下检查每一条,所以要注意书写顺序

- 每一条由条件和动作组成,该条件只对指定对象起作用,当某流量没有满足条件时,继续往下检查(如ACL表中第一条显示应用层数据包不让过,网络层数据包到达时,不满足第一条,继续往下寻找条件)

- 标准ACL尽量写在靠近目标的地方

NAT

NAT(Network Address Translation,网络地址转换),主要实现公网私网的IP地址转换,一般在路由器或防火墙上配置,不建议在三层交换机上配置。

- 产生的原因:IPV4地址严重不够用(ABC类可以使用,D类组播,E类科研)

- IP地址分为公网IP和私网IP,公网IP只能在公网使用,私网IP只能在内网使用,公网上不允许出现私有IP地址。

- 私网IP可以重复在内网使用(一个IP地址可以在不同的内网中使用)

私有IP地址范围

从IPV4 ABC类地址中抽出一部分作为私有IP地址:

- A类:10.0.0.0/8 10开头的

- B类:172.16.0.0/16-172.31.0.0/16 172.16开头一直到172.31开头的

- C类:192.168.0.0/24 192.168开头的

除上述以外的ABC类地址都是公网IP地址,需花钱购买(公网IP地址可以在搜索引擎上查询该IP属于哪个国家地区)

NAT分类

地址转换原则:数据由内网发送到外网:转换源IP,从外网发送到内网:转换目标IP

- 静态NAT:在上图黄色路由器上有一张NAT地址转换表 (192.1-100.1),一个公网IP地址一次只能对应一个私网IP地址,此地址转换表由工程师手动配置,内外网端口。此技术可以用于外网访问内网服务器时使用

- 动态NAT:NAT地址转换表动态生成,有内部地址池和外部地址池,将内网网段放入内部地址池,将购买的公网IP地址放入外部地址池,然后在两个池子之间做一个动态NAT映射,一个公网IP地址一次也只能对应一个私网IP地址

- PAT(端口地址转换):也称端口复用技术,在动态NAT的基础上加上overload(复用),如果内网访问外网,会在黄色路由器的部分将源IP地址和源端口进行转换,并生成NAT转换表(只有内网访问外网时才会自动生成NAT转换表)。当数据包从外网回内网时,通过端口识别不同的IP地址,实现了一个公网IP地址可以同时对应多个私网IP地址。当一个私网IP地址不访问外网后,NAT转换表会自动删除

VPN

VPN(Virtual Private Network),虚拟专用网。VPN可以实现在不安全的网络上,安全的传输数据,就像一个专网。VPN只是一个技术,使用PKI技术,来保证数据安全三要素。(机密性、完整性、身份验证)

VPN的类型

- 远程访问VPN:一般用在个人到安全连接企业内部,出差办公/在家办公,安全连接内网时使用。一般公司部署VPN服务器,员工在外拨号连接VPN即可。(SSL VPN/PPTP VPN/L2TP VPN)

- 点到点VPN:一般用在企业到企业安全连接,需要在两个企业总出口设备之间建立VPN通道。合并两家企业内网(IPsecVPN)

VPN隧道技术

VPN隧道技术:重新封装技术+加密认证技术

- 传输模式:只加密上层数据,不加密私有IP包头,速度快

- 隧道模式:加密整个私有IP数据包,包括IP数据包头,更安全,速度慢

IPsecVPN

IPsecVPN分为两大阶段:管理连接、数据连接

管理连接

- 目的:通信双方设备通过非对称加密算法加密对称加密算法所使用的对称密钥

数据连接

- 目的:通过对称加密算法加密实际所要传输的私网数据。

远程访问VPN

- 搭建VPN服务器

- VPN服务器需要对VPN客户端进行身份验证

- VPN服务器需要给VPN客户端下发权限和IP地址

VPN搭建实验

实验环境

实验对象:WindowsXP、Win Server 2003、Win Server 2008

实验说明:2003充当VPN服务器,2003的一个网卡与XP在同一网段,另一网卡与2008在同一网段,借助2003VPN服务器,XP与2008实现通信(为了突出实验结果,可在2008IIS服务器里放一个网页(详见IIS篇)供其他计算机访问)

实验拓扑图:

实验步骤

设置网段

- 2003作为VPN服务器需要两个网卡,在虚拟机设置中选择添加->网络适配器,在网络连接里需要区分两个连接对应的网段(可以使用断开连接的方式查看本连接对应的网段),一个网卡接vmnet1,一个网卡接vmnet2

- 设置XP接vmnet1,2008接vmnet2

配置IP地址

- XP:100.1.1.2

- 2003net1:100.1.1.1 net2:200.1.1.1

- 2008:200.1.1.2

此时XP访问不了2008的网页,2003可以访问

安装VPN服务软件

- windows/linux服务器都自带了VPN服务器软件:开始->管理工具->路由和远程访问

- 自定义配置->下一步->勾选VPN访问、拨号访问、NAT和基本防火墙->下一步完成

- 使用netstat -an查看服务是否开启(PPTP/L2TP VPN的服务端口号为tcp 1723)

新建用户

因为客户端拨号需要使用服务器用户,所以2003需要新建一个普通用户用于拨号。

VPN服务器分发IP地址

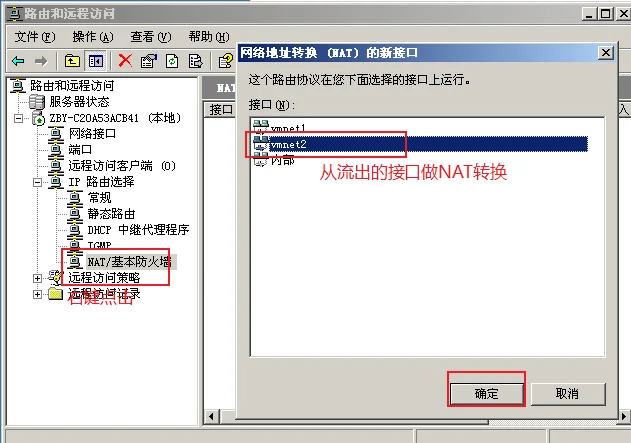

开启NAT服务

将vmnet1的IP地址转换为vmnet2的IP地址

选择共用接口链接到Internet->在此接口上启用NAT->确定

客户端拨号

虚拟专用网络连接->下一步->VPN服务器写上100.1.1.1->完成->拨号输入服务器注册的拨号用户的用户名和密码

现在在XP网页中输入200.1.1.2,可以看见2008网页

查看电脑路由表

使用以下终端命令:

route print

防火墙

防火墙:是具备安全防护功能的网络设备(基于IP和端口号隔离,三四层隔离)

- 隔离网络:将需要保护的网络与不可信任的网络进行隔离,隐藏信息并进行安全防护

- 防火墙策略:默认所有数据包都不能通过,在策略上写能放行的记录

防火墙的功能

- 访问控制(策略)

- 攻击防护(主要用于三四层攻击)

- 冗余设计

- 路由、交换

- 日志记录

- 虚拟专网VPN

- NAT

注:防火墙比路由器多出来的功能是前两个功能

防火墙的原理

区域隔离

防火墙区域概念:

- 内部区域

- DMZ区域:隔离区,也称“非军事化区/停火区”,外部区域可以有限访问的区域,内网服务器需要对外发布的部分(网页/邮箱等)

- 外部区域

防火墙的分类

按防火墙的形态

- 软件防火墙

- 硬件防火墙

按技术实现

- 包过滤防火墙

- 状态检测包过滤防火墙

- 应用(代理)防火墙

- WAF(Web Application FireWall,Web应用防火墙)

- 应用层防火墙